Echamos un vistazo a dos informes recientemente publicados sobre el estado de la Ciberseguridad en la actualidad.

El pasado mes de junio se publicaron un par de informes interesantes que ponen sobre la mesa la realidad de la Ciberseguridad hoy en día. El primero es el State of Ransomware 2025 de Sophos, que analiza las causas y consecuencias del ransomware para las organizaciones víctimas de estos ataques. En segundo lugar, echaremos un vistazo al Cybersecurity Assessment Report de Bitdefender, que nos habla sobre cómo ven los profesionales de TI y Ciberseguridad la preparación de las organizaciones frente a los riesgos actuales, con conclusiones muy interesantes.

Contenidos

Ataques ransomware: causas y consecuencias

El informe de Sophos ha encuestado a 3.400 profesionales de las TI y Ciberseguridad de 17 países (Australia, Brasil, Chile, Colombia, Francia, Alemania, India, Italia, Japón, México, Singapur, Sudáfrica, España, Suiza, Emiratos Árabes Unidos, Reino Unido y Estados Unidos) acerca de su experiencia como víctimas de ataques de ransomware. Lo que ofrece datos muy interesantes sobre los retos y amenazas de las organizaciones, pero especialmente señala las asignaturas pendientes de éstas y dónde están fallando.

Los correos fraudulentos son el principal vector inicial

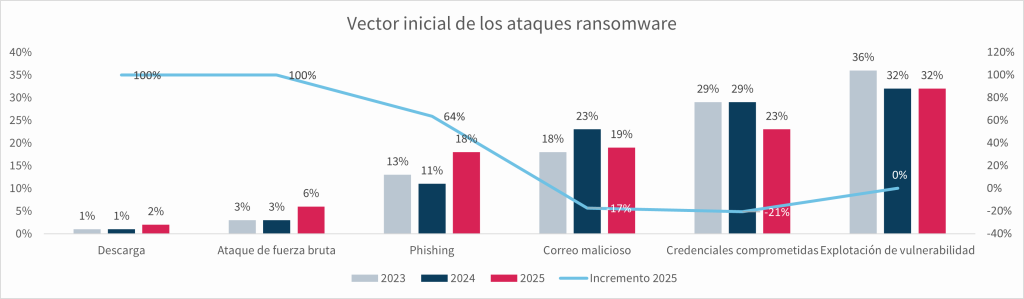

La principal causa elegida por los participantes es la explotación de vulnerabilidades (32%), seguida de las credenciales comprometidas (23%). No obstante, el phishing (18%) y los correos maliciosos (19%) representan en total el 37%, por lo que debemos considerar el fraude como la principal puerta de entrada de los ataques ransomware.

Además, a diferencia de las otras principales causas (que se han quedado igual o han decrecido), el phishing es el origen de ataques ransomware que ha crecido respecto a 2024 y significativamente: un 64%.

Tanto el phishing como los correos maliciosos se basan en el engaño de los destinatarios, ya sea mediante suplantación de marcas, personas o información falsa (como promociones o trámites fraudulentos), para obtener datos sensibles de forma directa o la distribución de malware para ello. Todo enmarcado, por lo tanto, en el fraude online.

Vale la pena recordar los datos del Global Incident Response Report 2025 de Palo Alto Networks, que confirman la relevancia del phishing y pone énfasis en el rol de la ingeniería social. Todo ello explicaría el peso e incremento del fraude online como puerta de entrada de ciberataques:

En España, los principales vectores iniciales son la explotación de vulnerabilidades (30%), credenciales comprometidas (21%) y correos maliciosos (17%).

Diferencias entre medianas y grandes empresas

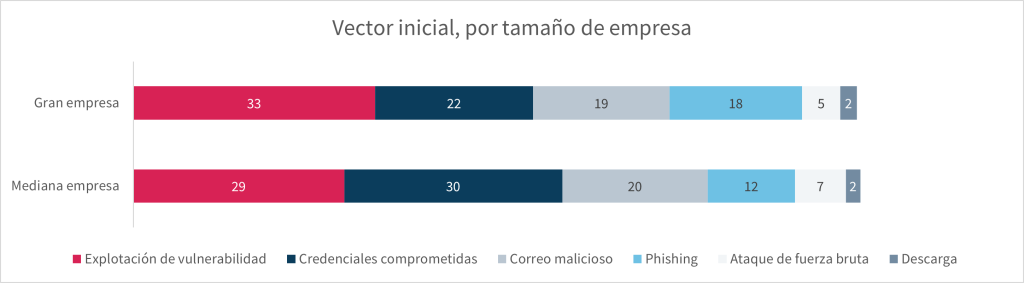

En términos generales, no hay diferencias sustanciales entre medianas y grandes empresas. En ambos casos, la explotación de vulnerabilidades es el vector inicial principal de los ataques ransomware; lo serían los correos fraudulentos al sumar phishing y correos maliciosos.

Sin embargo, observando los datos se destaca lo siguiente:

- Las grandes empresas son más atacadas con campañas fraudulentas. El fraude online como causa es más notorio en las grandes empresas, con 5 puntos de diferencia (32% las medianas, 37% las grandes).

- Las grandes empresas sufren más phishing. Esta diferencia anterior se basa principalmente en el phishing, que muestra una diferencia de 6 puntos entre medianas (12%) y grandes empresas (18%).

- Las medianas empresas deben mejorar la seguridad de sus credenciales. Con un 30%, las credenciales comprometidas como principal causa de ataques ransomware supera en 1 punto la explotación de vulnerabilidades, que sí es la principal causa para las grandes empresas (33%).

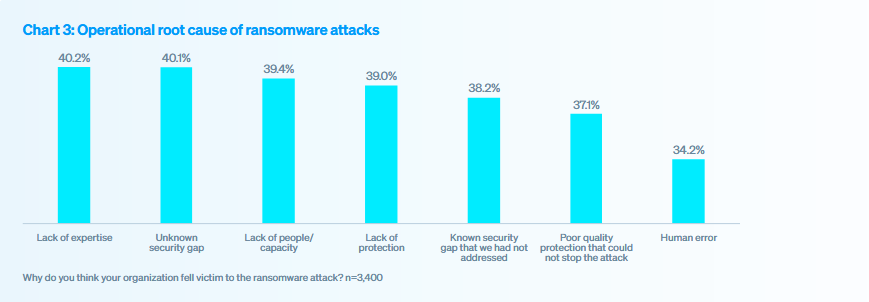

Causas: 2,7 factores impactan en la seguridad de las empresas

Ante la pregunta “¿Por qué crees que tu organización ha sido víctima de un ataque de ransomware?”, los participantes han seleccionado de media 2,7 factores que han expuesto a la empresa, siendo los más seleccionados la falta de experiencia (expertise) y una brecha de seguridad desconocida. No obstante, se han distribuido de forma bastante equilibrada todas las respuestas posibles, por lo que ninguna destaca de forma relevante respecto al resto.

En España, el principal factor mencionado por los participantes son las brechas de seguridad conocidas sin solucionar (42%), seguido de la falta de personal o capacidad (41).

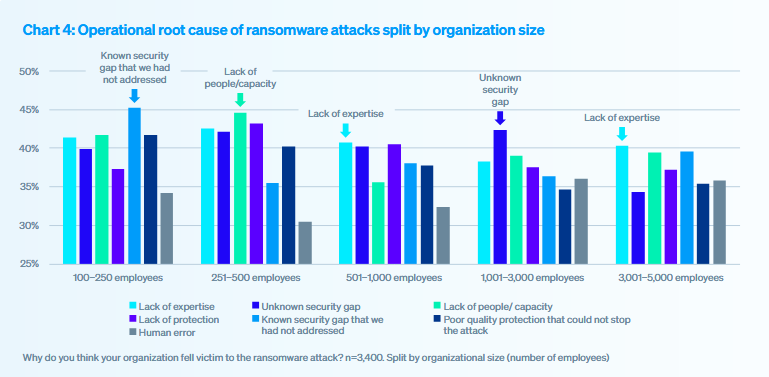

Distinto tamaño, distintos factores

Donde encontramos diferencias de más de 10 puntos entre factores de inseguridad es con vista por tamaño de empresa. A pesar de que el estudio ha diferenciado 5 segmentos pertenecientes uno al rango alto de mediana empresa y el resto a distintos grados de gran empresa, poder observar las diferencias entre unos y otros son interesantes. Esto es lo que se observa:

- Medianas empresas (de 100 a 250 empleados): salvo los errores humanos y la falta de protección, problemas mayoritariamente resueltos y, por lo tanto, con menos afectación, el reto se centra bastante por igual en el resto de factores, es decir, en el conocimiento y recursos. Destaca como principal factor de riesgo para este grupo las brechas de seguridad conocidas no solucionadas.

- Grandes empresas hasta 500 empleados: igual que el segmento anterior, los factores de riesgo se basan en el conocimiento y los recursos, pero con dos diferencias: el factor principal es la falta de personal o capacidad e incrementa la falta de protección.

- Grandes empresas, de 501 a 1.000 empleados: en este segmento, se reparte más la vulnerabilidad entre todos los factores, incluyendo un incremento del error humano como factor. A diferencia de los demás segmentos, destaca el decrecimiento de la falta de personal o capacidad.

- Grandes empresas, de 1.001 a 3.000 empleados: sigue la misma tendencia que el segmento anterior, pero con un incremento del desconocimiento de brechas de seguridad como factor de riesgo.

- Grandes empresas, de 3.001 a 5.000 empleados: en este segmento se aprecia de nuevo un repunte de varios factores por encima de otros: la falta de experiencia, la falta de personal o capacidad y las brechas de seguridad conocidas no resueltas.

En definitiva, a medida que las empresas crecen se soluciona la falta de capacidad y recursos, pero cuando alcanza un tamaño considerable, el conocimiento y los recursos disponibles vuelven a ser un problema.

Sectores con factores de riesgo clave

A pesar de que, en general, la vulnerabilidad está bastante distribuida entre los factores mencionados en el informe, los datos por sector muestran que algunos sectores presentan factores de mayor riesgo.

Por ejemplo, las empresas del sector de la Educación Superior tienen un repunte (49%) en el factor brechas de seguridad desconocidas, esto es 9 puntos por encima de la media. También lo tienen, pero en menor medida, los sectores Actividades profesionales y negocios y Retail, ambos con 6 puntos por encima de la media (46%), y el sector Finanzas (4 puntos por encima, 44%).

El sector Finanzas también repunta con un 44% (5 puntos por encima de la media) en el factor falta de protección, lo que resulta bastante alarmante como uno de los sectores mayor atacados por campañas de fraude.

También destaca el sector AAPPs estatales con un repunte de 7 puntos por encima de la media (45%) en el factor brecha de seguridad conocida sin resolver, igualmente alarmante al ser otro sector muy atacado.

Estos son los principales factores de otros sectores habitualmente atacados por el fraude:

- Energía y servicios: falta de experiencia (43%, 3 puntos por encima de la media)

- Industria: falta de experiencia (42%, 2 puntos por encima de la media)

- Sanidad: falta de personal o capacidad (42%, 2,5 puntos por encima de la media)

- Tecnología y Telecomunicaciones: brecha de seguridad conocida sin resolver (42%, 4 puntos por encima de la media).

- Distribución y Transporte: protección muy pobre (41%, 4 puntos por encima de la media)

Los ciberdelincuentes pierden el 50%: de 2 a 1 millón de dólares por pago

El 44% de los ataques ransomware son parados a tiempo

A pesar de los factores de riesgo, casi la mitad (44%) de los ataques ransomware son parados a tiempo. Esto representa un incremento del 63% respecto a 2024 y la mejor cifra de los últimos 6 años.

Por el contrario, el 50% de los ataques ransomware terminan con la encriptación de datos, lo que supone un 28% menos respecto a 2024, y en el 6% de los casos no se llegó a encriptar los datos, pero se mantuvo la extorsión. En el caso de España, el 47% de los ataques comportaron la encriptación de datos, esto es, 3 puntos por debajo de la media de 2024 (50%) y una mejora de 39 puntos respecto a los resultados de 2024, en el que el 89% de los ataques acabaron en encriptación de datos.

En el 14% de los ataques los ciberdelincuentes lograron robar datos. Esta cifra asciende al 28% en los casos en los que hubo encriptación de datos. En el caso de España, los casos en los que se encriptaron y robaron datos asciende al 36%, lo que supone 2 puntos más de lo registrado en 2024 (34%).

Si echamos un vistazo a los datos por tamaño de empresa obtenemos información interesante que permite trazar patrones:

- Cuanto más pequeña es la empresa, menor es la probabilidad de encriptación y robo de datos en ataques ransomware. Aunque puede deberse más a la incapacidad de detectar el robo de datos en sí.

- Cuanto mayor es la empresa, menor es la probabilidad de ser extorsionado sin datos encriptados.

- Cuanto mayor es la empresa, menor es la capacidad de parar ataques ransomware.

Sin embargo, el segmento grandes empresas de 1.001 a 3.000 empleados es la excepción: tiene mayor capacidad de parar ataques y, de entre los segmentos de gran empresa, la que menor robo de datos sufre. Es posible que la explicación radique en que este segmento obtiene las ventajas de ser una gran empresa, esto es, los recursos, sin las desventajas de las mayores: la complejidad organizativa.

El 49% de las organizaciones pagan un rescate

El 97% de las organizaciones participantes afirman haber recuperado los datos encriptados. El 54% lo ha hecho a través de la restauración de datos con backups, mientras que el 49% ha pagado algún rescate. Es el primero de los últimos 6 años en el que esta cifra empieza a descender (7 puntos frente al 56% de 2024).

En el caso de España, este descenso es más pronunciado, pues ha pasado del 56% en 2024 al 36% en 2025. Sin embargo, el porcentaje de organizaciones que han pagado algún rescate asciende al 70% (16 puntos por encima de la media), aunque ha bajado 3 puntos frente al 73% de 2024.

¿Qué exigen los ciberdelincuentes y cuánto pagan las organizaciones?

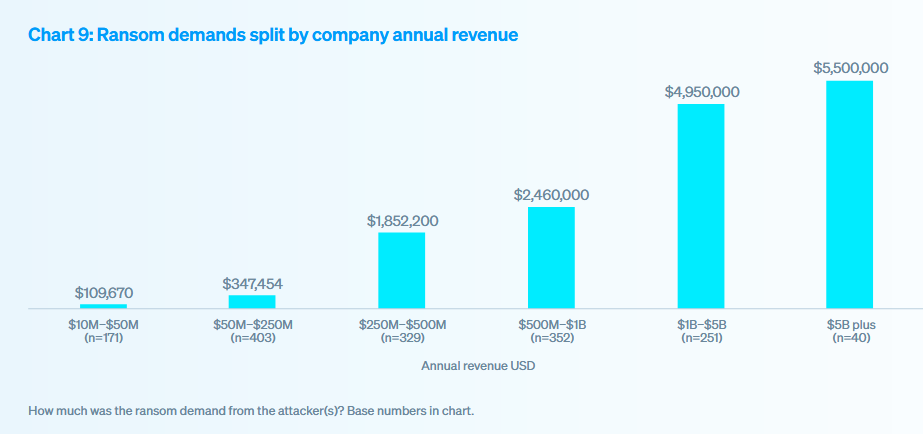

Si bien la mediana en 2025 ha sido de 1,3 millones de dólares exigidos en ataques ransomware, esta cifra varía significativamente en función del tamaño de la organización: cuanto mayores son sus ingresos, mayor es la cuantía. Así, a una mediana empresa exigen de mediana algo más de 100.000 dólares y a una gran empresa hasta más de 5.5 millones.

El coste final mediano por pago ha pasado de los 2 millones de dólares en 2024 a 1 millón en 2025. Este decrecimiento es el resultado de un descenso de los pagos de 5 o más millones, por un lado, y del descenso general de los pagos de extorsiones.

Sin embargo, de media se pagó el 85% de la cuantía exigida. Esto significa que la mayoría de víctimas de ataques ransomware pagaron menos de lo que les pedían (53%). De media, fueron 2 los factores que propiciaron esta disminución, siendo principalmente la negociación y la presión externa (mediática o legal). Otros factores clave han sido la reducción como aliciente, el “descuento” por pronto pago o la negociación a través de terceros.

Aunque minoría, en el 18% de los casos la organización terminó pagando más de lo exigido. Entre los factores señalados, también 2 de media, destacan el hecho de que los ciberdelincuentes creyeran que la empresa podía pagar más, por un lado y, por otro, que descubrieran que eran un objetivo de alto valor. Otros factores determinantes fueron la frustración de los atacantes, el fallo de los backups para recuperar los datos o la lentitud en el pago.

En términos generales, aunque cuanto mayor es la empresa mayor es la suma exigida, también es mayor la diferencia (a menos) entre lo exigido y la pagado. Por lo tanto, mayor es la capacidad para negociar o rebajar la cuantía.

En España, la cifra mediana exigida es de 912.000 dólares, mientras que la pagada es de 322.500 dólares, lo que representa para el país una tendencia positiva, pues en 2024 la mediana registrada en esta misma encuesta fue de 4,4 millones de dólares. De media, las organizaciones pagaron el 80% de lo exigido (en ningún caso se pagó más), 5 puntos por debajo de la media global (85%) y solo el 50% de las peticiones de rescate exigían más de 1 millón de dólares frente al 73% en 2024.

Recuperarse de un ataque ransomware cuesta 1,53 millones de dólares y entre una semana y un mes

A pesar de ser una cifra considerable, representa un decrecimiento del 44% respecto a 2024. De nuevo, la media varía en función del tamaño de la empresa, siendo alrededor de los 640,000 dólares para las medianas empresas y de más de 1,8 millones para las mayores.

En España, el coste medio de recuperación tras un ataque ransomware es de 1,15 millones de dólares según el informe.

En cuanto al tiempo de recuperación, 1 semana es lo que responden la mayoría de encuestados (37%), seguido de hasta 1 mes (28%). Esto ha sido predominante en los últimos 4 años en los que se ha realizado esta encuesta, con la excepción de 2024, en que el mes superó ligeramente a la semana (30% frente a 28%).

Cabe destacar que en 2025 se ha doblado el porcentaje de recuperaciones en un solo día y las que han requerido entre 1 y 3 meses o entre 3 y 6 meses han disminuido un 41% y 75% respectivamente.

Así pues, en términos generales las organizaciones han logrado acelerar los tiempos de recuperación tras ataques de ransomware.

Consecuencias personales y profesionales

La encuesta también ha tenido en cuenta las consecuencias personales de los empleados participantes, así como los cambios organizativos derivados. Incluye aspectos positivos, neutros y negativos, siendo la ansiedad, el estrés, la presión, la carga de trabajo y los cambios las principales consecuencias:

41% Mayor ansiedad o estrés por futuros ataques

40% Mayor presión de los líderes sénior

38% Aumento continuo de la carga de trabajo

34% Sentimientos de culpa por no haber detenido el ataque

38% Cambio en las prioridades/enfoque del equipo

37% Cambios en la estructura del equipo/organizativa

25% El liderazgo de nuestro equipo fue reemplazado

31% Mayor reconocimiento de los líderes sénior

31% Ausencia del personal debido al estrés/problemas de salud mental

Salud y retos de la ciberseguridad: lo que dicen los profesionales

El informe de Bitdefender ha encuestado a 1.200 profesionales de las TI y la Ciberseguridad de 6 países: Estados Unidos, Singapur, Italia, Alemania, Reino Unido y Francia. Aporta datos interesantes del punto de vista de los profesionales que en su día a día combaten y sufren el cibercrimen protegiendo sus organizaciones. Echemos un vistazo a los datos.

El dominio de técnicas LOTL establece nuevas prioridades

El 68% de los profesionales encuestados está de acuerdo con el informe en cuanto reducir la superficie de ataque desactivando herramientas o aplicaciones innecesarias es una necesidad. Según Bitdefender, esto es así debido al auge de las técnicas LOTL, basadas en la explotación de herramientas existentes en el entorno.

Para este propósito, los principales retos que señalan los profesionales son el equilibrio entre seguridad y usabilidad, por un lado, y los sistemas legacy contra la integración moderna.

La complejidad, el principal reto de 1 de cada 3 profesionales

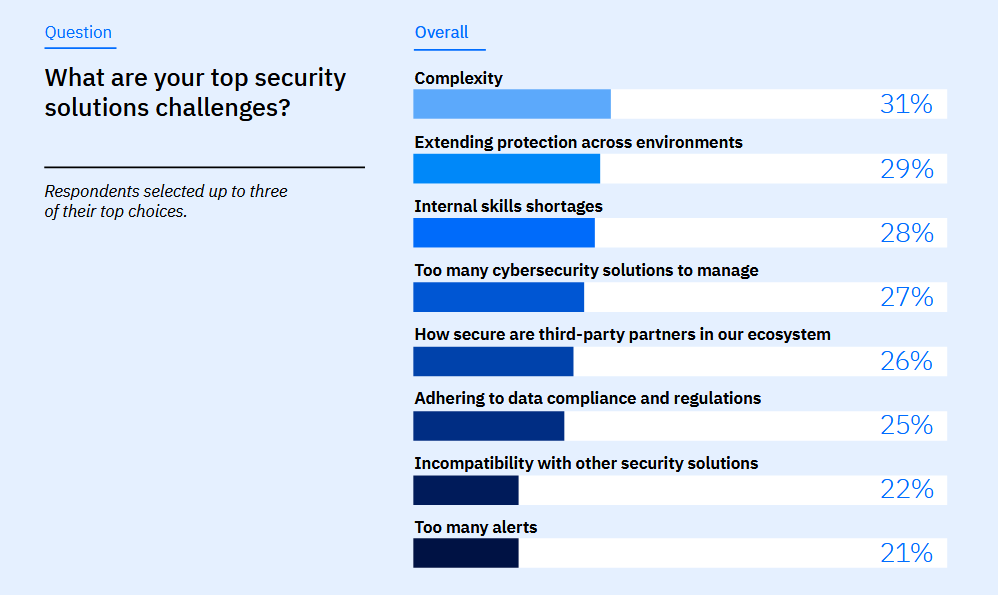

En términos generales, el principal reto de los profesionales de TI y Ciberseguridad participantes es la complejidad de los entornos que gestionan, que a menudo conllevan fatiga por alertas (agotamiento mental derivado de gestionar gran cantidad de alertas, muchas de las cuales son de baja prioridad, falsos positivos o ejecutables).

Además, 1 de cada 4 señala también el creciente marco regulador y la data compliance como uno de los retos principales de la securización de sus entornos.

Otros retos destacados indicados por los participantes son también la falta de habilidades de seguridad interna para impulsar el valor total de las soluciones y extender las capacidades a lo largo de múltiples entornos.

Falta de visibilidad y automatización

El 77% de los encuestados afirma que no disponen de suficientes insights sobre su entorno. Además, un 50% señala que la falta de automatización dificulta su trabajo y en el 49% esta necesidad de monitorización constante, sumada al filtro y gestión de alertas y a al respuesta en tiempo real, les ha generado síntomas de burnout.

IA: nueva carrera armamentística

El informe pone sobre la mesa las ventajas que la IA ofrece tanto a atacantes como defensores, lo que supone una carrera armamentística en la adopción de nuevas medidas disponibles con tecnología IA para contrarrestar a su oponente.

Frente a esto, ¿qué opinan los profesionales? El 51% de los participantes tiene las amenazas de la IA como principal preocupación, siendo el malware y la ingeniería social potenciados con IA los principales riesgos señalados. Y es que el 63% de los encuestados afirman haber sido ciberatacados con técnicas que involucraban la IA en los últimos 12 meses, especialmente en Estados Unidos y Singapur, con una media de hasta el 75% y 71% respectivamente.

Disparidad de visión entre cargos: confianza y competencias

Preguntados sobre la confianza en la capacidad de gestionar riesgos de la organización frente a un crecimiento de los ataques de superficie, aparece la mayor disparidad de opinión entre altos cargos y cargos intermedios. Los primeros son los que más confían, con un 45% de ellos señalando que se sienten muy confiados, frente a solo un 19% de cargos intermedios en el mismo estado de confianza.

Tampoco coinciden en cuanto a cuál es la prioridad. Los primeros señalan la adopción de herramientas IA para una detección avanzada de amenazas, mientras que los segundo señalan que su prioridad es el fortalecimiento de la seguridad de la nube y la gestión de la identidad. Esta disparidad pone sobre la mesa algo relevante: mientras unos persiguen la innovación, los otros son presa de la operativa del día a día.

Aunque con cierta diferencia, en ambos casos confirman que su organización sufre de una falta de competencias agravada en los últimos 12 meses (57% y 40%, respectivamente).

Fraude, la mayor amenaza en 2025

El fraude, concretamente los ataques por suplantación con técnicas BEC (Business Email Compromise) y phishing dirigido es considerado la mayor amenaza tanto por altos ejecutivos como cargos intermedios, con un 44% en ambos casos.

Guardar silencio, en auge

Preguntados acerca de si se les ha pedido no reportar ataques a las autoridades, las cifras muestran cómo ha habido un incremento significativo desde 2023, pasando del 42% de los participantes afirmando que sí a un 58% en 2025. Esta cifra disminuye considerablemente en los países de la Unión Europea, con una media del 45%, bajo el marco normativo estricto del RGPD. En Estados Unidos y Singapur, los resultados ascienden al 74% y 76%, respectivamente.

¿Necesitas ayuda contra el fraude online?

Escríbenos con tu consulta, nos pondremos en contacto contigo pronto.