Guía completa

Qué es y cómo implementar DMARC

Empieza a proteger vuestros dominios y comunicaciones del phishing y la suplantación de identidad

Descarga la guía

Rellena el formulario para iniciar la descarga del eBook gratuito:

Descubre en esta guía:

- El proceso de validación paso a paso de DMARC

- Tipos de política DMARC y cuál elegir

- Etiquetas y configuración en el DNS

- Los 4 pasos para implementar DMARC

- La relación entre DMARC y BIMI

- Cómo DMARC afecta las ventas y el Marketing

- Beneficios de DMARC

- Cómo combinar DMARC con otras solución de protección de dominios

Hoy en día, el correo electrónico es un canal de comunicación fundamental para cualquier organización, pero también es un vector de amenazas muy importante. Los ataques por correo electrónico causan pérdidas millonarias entre las empresas de todo el mundo: debido a robos, sanciones, pleitos, etc., cada ataque de phishing cuesta de media unos 50 000 dólares a una pequeña empresa y 3,86 millones a una mediana.

Sin embargo, el perjuicio de estos ciberataques va mucho más allá: al margen del impacto económico directo, una suplantación online puede dañar la reputación de la marca y del dominio de una organización, haciendo que este sea bloqueado o señalado como sospechoso.

El protocolo DMARC es uno de los mecanismos más eficaces para prevenir el phishing y la suplantación de identidad por correo electrónico. Por ello, en esta guía introductoria vamos a ver en qué consiste y cómo puedes implementarlo de manera básica para mejorar la seguridad de tu dominio y proteger tu marca en Internet.

Contenidos de la guía:

- ¿Qué es DMARC?

- Cómo funciona

- Proceso de validación DMARC paso a paso

- ¿Puedo usar DMARC sin DKIM?

- Cómo implementar DMARC

- Tipos de política

- Qué política elegir

- Informes DMARC

- Configuración en el DNS

- Etiquetas opcionales de concordancia

- Implementación en 4 pasos

- BIMI, el aliado para incrementar ventas

- Ventajas de implementar DMARC

- Conclusión: un enfoque combinado

¿Qué es DMARC?

El spoofing es un tipo de ciberataque en el que se falsea la dirección De (el remitente) de un mensaje electrónico, de manera que el email fraudulento parece proceder de la organización suplantada. Esto, sumado al uso de un diseño similar al de una marca y un formato de correo familiar, tipo notificación de entrega o newsletter, hace que cada vez sea más difícil diferenciar un mensaje falso de uno verdadero.

Ante esta amenaza, en 2012 un grupo de grandes empresas tecnológicas, entre las cuales Amazon, AOL, Apple, Comcast, Facebook, Fidelity, Google, Groupon, JPMorgan Chase, Microsoft, PayPal, Twitter y Yahoo, se unieron para crear el protocolo de verificación de emails DMARC o Domain-based Message Authentication, Reporting and Conformance (‘autenticación basada en dominios para mensajes, informes y conformidad’).

Se trata de un mecanismo que permite detectar y bloquear las técnicas de spoofing de dominios empleadas para lanzar campañas de spam, phishing, fraudes de email corporativo comprometido (BEC) y otros ataques basados en correo electrónico, al tiempo que ofrece una visibilidad sin precedentes sobre los flujos de correo.

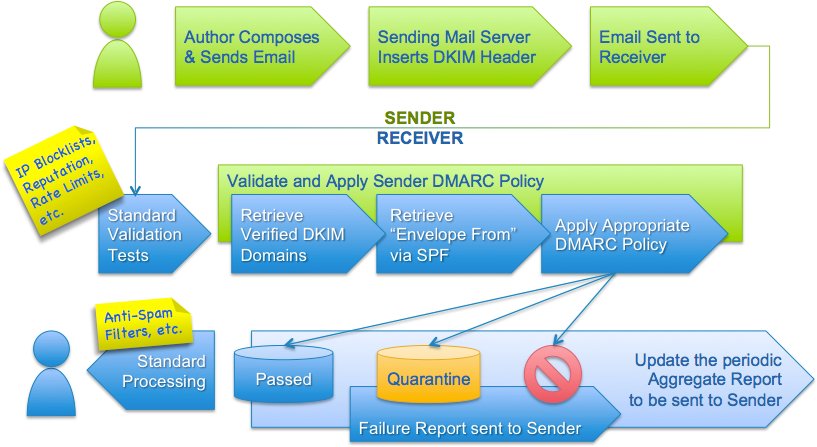

¿Cómo funciona DMARC?

El sistema de nombres de dominio (DNS) no solo sirve para hacer coincidir las direcciones web «comerciales» con las direcciones IP correspondientes. También le permite al titular de un dominio publicar información adicional sobre este, como pueden ser alias (registros CNAME) o direcciones IPv6 (registros AAAA).

DMARC es una de estas «informaciones adicionales»: un registro en el DNS en el que el propietario de un dominio publica su política de autentificación de emails, la cual define cómo se tratan los mensajes que no superan un proceso estándar de verificación.

Este proceso se basa en otros dos estándares de autenticación: SPF y DKIM. Por tanto, para implementar DMARC, es necesario conocer y configurar previamente estos dos protocolos:

- SPF (Sender Policy Framework). Permite a una organización especificar quién puede enviar correos con su dominio. Para ello, se publica una lista de direcciones IP autorizadas en un registro en el DNS. Si la dirección IP que envía el correo no consta en el registro SPF, el mensaje falla la autenticación SPF y, en consecuencia, no supera DMARC.

- DKIM (DomainKeys Identified Mail). Utiliza la autentificación criptográfica dentro de la firma de los mensajes electrónicos para evitar que estos puedan ser modificados si son interceptados mientras van del remitente al destinatario. Es decir, impide que un pirata pueda alterar el contenido o introducir virus mientras un email está en tránsito.

Concretamente, en el registro DMARC, el titular del dominio estipula lo que tiene que hacer el servidor de correo si un mensaje no aprueba la autenticación SPF y/o DKIM: rechazar el email, ponerlo en cuarentena o entregarlo de todos modos.

¿Puedo usar DMARC sin DKIM?

Puedes implementar una política DMARC sin haber configurado DKIM siempre que al crear el registro SPF añadas una regla que diga que la autentificación DMARC se da por válida si se aprueba la verificación SPF.

Pero, ¿qué sucede si un correo no supera la verificación SPF? Algunos mensajes legítimos pueden fallar SPF cuando son reenviados y la dirección IP intermedia no figura en el registro SPF. Si DMARC solo usa SPF para hacer la autenticación, se rechazarán todos esos mensajes reenviados legítimos.

Por tanto, lo mejor es adoptar una configuración completa con SPF y DKIM para no perder mensajes legítimos.

(…)

No te pierdas el resto del contenido, ¡descárgate la guía!

Todas estas acciones y soluciones se enmarcan en una estrategia de Protección de Marca Online. Suscríbete a nuestra newsletter y síguenos en redes sociales para saber más acerca de cómo definir la estrategia para tu marca.