Nueva entrega de la serie Protección de Marca 101 en el que echamos un vistazo a las técnicas de fraude que sufren las marcas para entender a qué se enfrentan y cómo hacerlo.

Contenidos:

Para proteger bien nuestra marca, es fundamental conocer a qué nos enfrentamos. En este artículo hacemos un repaso a las principales amenazas y técnicas de fraude online a las que se enfrentan las marcas.

Los objetivos del fraude

Generalmente, cuando un ciberdelincuente realiza un ataque fraudulento no lo hace contra una marca, eso es, para perjudicar su reputación, sino que la marca es un medio para obtener un beneficio económico.

De este modo, los daños reputacionales a los que se enfrenta una marca, así como pérdidas económicas (multas, indemnizaciones, ventas vendidas, etc.), son daños colaterales.

Las estrategias de los perpetradores

Para obtener ese rédito económico, los ciberdelincuentes utilizan distintas estrategias (con una línea divisoria muy fina entre ellas):

- Suplantación de identidad: se hacen pasar por la marca mediante distintas técnicas de engaño (que veremos más adelante). Así, la víctima cree que está interactuando con la marca legítima.

- Confusión: utilizan técnicas que crean confusión en los usuarios para que, sin llegar a imitar o suplantar a la marca, éstos piensen que están interactuando con ella.

- Aprovechamiento de la notoriedad: utilizan a la marca o personajes conocidos para generar indirectamente ingresos, como publicidad online.

En los dos primeros casos, el objetivo es obtener datos sensibles (como credenciales de acceso, números de tarjeta, DNI, etc.) con los que acceder a crédito (cuentas bancarias, formas de pago online), o pagos y transferencias directamente de los usuarios estafados.

Principales técnicas de fraude online

A continuación, veremos las técnicas que utilizan los ciberdelincuentes para engañar a los usuarios y hacerles pensar que la interacción con la marca es legítima.

Ciberocupación

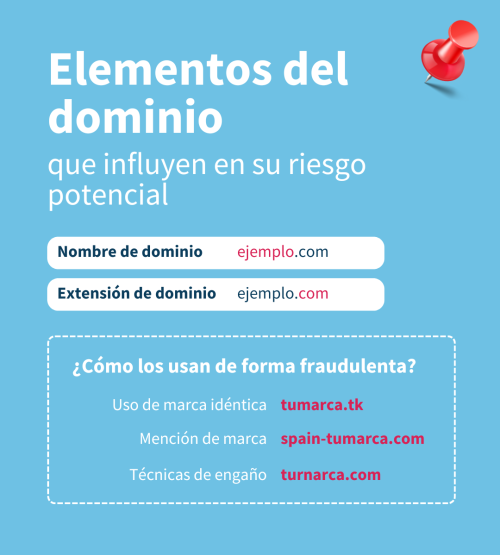

Este término hace referencia al registro de nombres de dominio con intenciones fraudulentas o especulativas. Dicho de otro modo, cuando un tercero registra un dominio que contiene la marca.

La ciberocupación puede darse en 2 niveles:

- En el nombre del dominio: cuando el nombre del dominio contiene la marca.

- En la extensión del dominio: cuando se registra un dominio exacto al de la marca, con un TLD que la marca no tiene registrado.

Veámoslo en ejemplos:

Ejemplo 1

Un tercero registra un nombre de dominio de que contiene vuestra marca con el objetivo de vendéroslo y sacar así un beneficio económico.

A menudo usan extensiones de dominio de uso menos extendido que las marcas no registran:

vuestramarca.company

vuestramarca.online

vuestramarca.shop

Ejemplo 2

Un tercero registra un nombre de dominio con coincidencia exacta o que contiene vuestra marca para engañar a vuestros usuarios, clientes y proveedores haciéndoles creer que es un enlace legítimo en ataques de phishing.

A menudo usan fórmulas que pueden parecer legítimas si no se presta atención:

vuestramarca.company

vuestramarca.online

vuestramarca.shop

Si quieres saber, te recomendamos leer nuestro artículo dedicado a la ciberocupación, o puedes descargar nuestras guías rápidas en pdf desde Linkedin:

Dentro de la ciberocupación, existen tácticas de engaño más sutiles y muy utilizadas para campañas de phishing y scamming relacionadas con el nombre de dominio:

Typosquatting

Se trata del uso deliberado de errores tipográficos en el nombre de dominio para que el usuario, de un vistazo rápido, no se de cuenta de que se trata de un dominio fraudulento.

Ejemplos: gogle.com, amazpn.es…

Caracteres confusos

En este caso, se usan caracteres distintos que visualmente simulan los originales.

Ejemplos: amaz0n.es, arnazon.es…

Homóglifos

En estos casos, se utilizan homóglifos, caracteres de sistemas de escritura distintos que visualmente son idénticos o muy parecidos.

Ejemplos: tumarca.com (con “a” cirílica), amazΟn.es (la “o” es la griega ómicron), z00m.es (las “o” son zeros)…

Secuestro de dominios

Si bien la ciberocupación hace referencia al registro de dominios que la marca no ha registrado, otras técnicas permiten usurpar a las marcas el acceso a dominios legítimos.

Ataques Sitting Duck

La táctica Sitting Duck, que hace referencia a la vulnerabilidad de un pato al estar sentado, consiste en obtener acceso a la configuración de DNS de un dominio legítimo de la marca explotando vulnerabilidades en la gestión de DNS.

Una vez conseguido el acceso, los ciberdelincuentes realizan las modificaciones pertinentes para que el dominio resuelva a una página web fraudulenta.

¿Cuáles son estas vulnerabilidades?

- Servicios DNS autorizados delegados a un proveedor distinto al registrador del dominio.

- Los servidores de nombres autorizados del registro no pueden resolver consultas.

- Explotación del error humano en proveedores DNS autorizados (engañan al proveedor para que facilite datos o realice cambios de configuración).

Si quieres aprender más sobre ataques Sitting Duck y cómo prevenirlos, lee nuestro artículo dedicado a este tema.

Ataques DNS Dangling

A diferencia de los ataques Sitting Duck, los DNS Dangling no se hacen con el control de las DNS, sino de los servicios cloud a los que apuntan.

Los ciberdelincuentes detectan dominios o subdominios que apuntan a servicios en la nube expirados o eliminados. Crean servicios con el mismo nombre, de manera que las DNS vuelven a apuntar al mismo servicio, ahora activo y fraudulento.

- Campañas de phishing más creíbles.

- Campañas de distribución de malware con enlaces legítimos.

- Acceso no autorizado a datos sensibles.

Si quieres ver ejemplos y cómo prevenir estos ataques, te recomendamos la lectura de nuestro artículo dedicado a los ataques DNS Dangling.

En ambos casos, son situación de riesgo extremo, pues los activos a los que obtienen acceso son legítimos frente al usuario y los filtros contra el fraude. Además, al tratarse de activos “olvidados”, cuando las marcas se dan cuenta del problema ya es demasiado tarde.

Clonación de páginas web

La clonación de páginas web, tal como indica, consiste en realizar una copia de una página legítima. A nivel de: código, imágenes, texto, look&feel, etc. Con ella, se engaña al usuario para que deje sus credenciales u otros datos sensibles, como una tarjeta de crédito al pensar que está haciendo una reserva o compra lícita.

Son copias casi idénticas, pues a menudo hay pequeños detalles, como enlaces, que los ciberdelincuentes no modifican y con los que podemos detectar que esa web es fraudulenta.

Actualmente, es muy fácil realizar una clonación de una página web, por lo que los ciberdelincuentes las venden en packs de phishing en la Dark Web.

Una página clonada no tiene por qué alojarse en un dominio ocupado, es decir, que mencione la marca. Si ese es el caso, a través de los mecanismos de recuperación de la ICANN puede desactivarse el contenido y bloquear el dominio.

En el caso de dominios que no mencionan la marca, el asunto se complica, pero existen soluciones que nos permiten detectar estos casos.

Obviamente, una página clonada supone un riesgo muy elevado para los usuarios, puesto que ante sus ojos están interactuando con la marca y solo los más suspicaces no caerán en la trampa.

Profundiza en este tema y aprende a prevenir este tipo de estafas leyendo nuestro artículo al respecto.

Contenidos web fraudulentos

Ya sea el dominio una ciberocupación o no, los contenidos que en él se muestran sí pueden serlo o representar una infracción de marca. Por ejemplo:

- Menciones con el objetivo de causar un daño reputacional.

- Menciones de la marca con fines de aprovechamiento de la reputación.

- Menciones de la marca como reclamo para vender falsificaciones, copias o productos similares ajenos a la marca.

- Uso del logo o imágenes protegidas.

- Uso del look&feel de la marca que pueda causar confusión en el usuario.

- …

A través de una Cease&Desist se solicita el cese de la actividad fraudulento o infractora en el dominio. La mayor dificultad reside en la detección y análisis de casos, que requiere de expertise legal para determinar la naturaleza de la infracción saber cómo actuar.

Phishing

La ya muy conocida técnica del phishing consiste en el envío de emails con un reclamo (fraudulento o no) que tiene por objetivo que el usuario comparta datos sensibles.

Muy a menudo el phishing se usa en una campaña de suplantación de una marca y va acompañado de otras técnicas como la clonación de páginas web. Cada día nos encontramos noticias al respecto, como la reciente campaña de suplantación de Hacienda.

Otras veces, el phishing utiliza la actualidad o el hype sobre productos para realizar phishing sin suplantar a una marca. Encontramos un ejemplo clarísimo en esta campaña de robo de datos que aprovechó el hype de los Oscars 2025:

También son muy habituales durante campañas de ventas masivas como el Black Friday, durante el cual se incrementa el fraude: hasta un 150% en 2025.

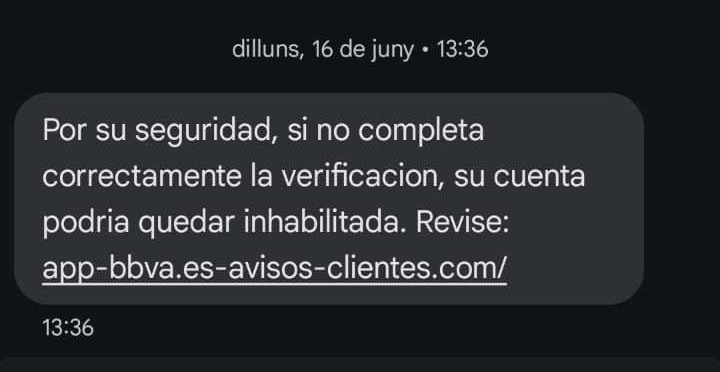

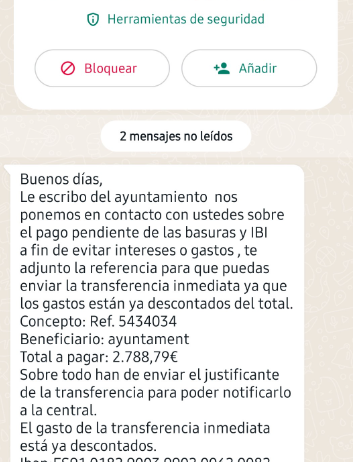

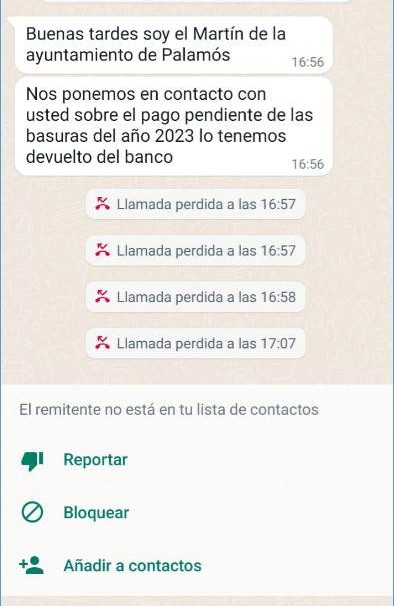

Smishing y Whatsapp

El smishing es la versión SMS del phishing: mensajes en los que recibimos un enlace a un dominio fraudulento con el que captan los datos sensibles de los usuarios. Es habitual que los ciberdelincuentes utilicen la urgencia y el miedo para desconcertar a los usuarios y captar así acceso a cuentas bancarias o números de tarjeta de crédito, por ejemplo.

Lo vemos a menudo suplantando bancos u organismos públicos, siempre en relación con pérdidas de dinero o accesos no autorizados, pagos pendientes, cuentas canceladas… todo falso, por descontado.

Desde el año pasado, Whatsapp se ha convertido en otra plataforma de envío de mensajes fraudulentos a través de conversaciones que suplantan la identidad de organizaciones. Lo han sufrido múltiples Ayuntamientos en los últimos meses y el funcionamiento es el mismo: se solicita el pago de una factura o impuesto pendiente de pago.

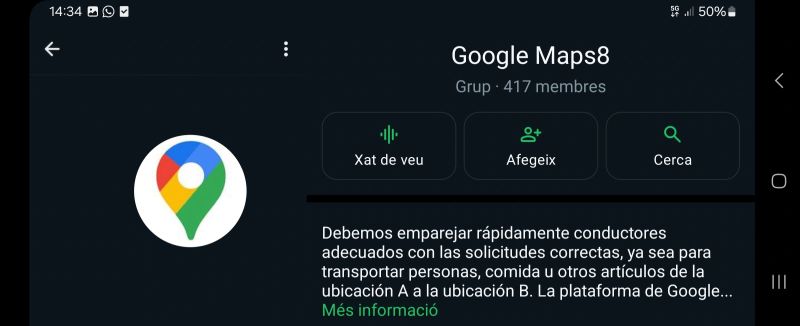

Otra práctica es la incorporación de usuarios (sin su consentimiento) a falsos grupos de Whatsapp que pueden usar marcas como reclamo en los que se comparten mensajes con enlaces fraudulentos.

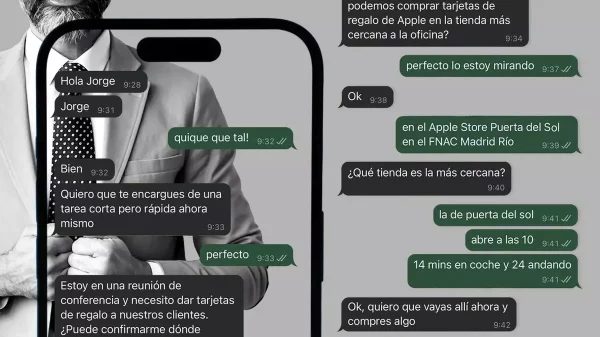

Un nuevo fenómenos que hemos conocido en los últimos meses es el denominado ataque del becario, muy dirigido, pues su objetivo son las nuevas incorporaciones de equipos financieros de las marcas, con capacidad de realizar pagos y transferencias, a través de la suplantación de un jefe o directivo. En definitiva, es la versión Whatsapp de un ataque BEC.

Vishing y spoofing telefónico

El vishing sigue la misma mecánica, la suplantación de una marca a través de un mensaje de urgencia que solicita un pago, pero el medio es una llamada de voz. Esta técnica se utiliza principalmente para suplantar entidades financieras y su objetivo es la obtención de los datos de acceso a las cuentas bancarias de los usuarios.

En ocasiones, especialmente en os casos de suplantación de entidades financieras, se acompaña de spoofing telefónico o la ocultación de un número de teléfono ilícito tras uno de legítimo.

Recientemente vimos el caso de Tríodos en el que una cliente de la entidad recibió una llamada de su banco (vio el teléfono legítimo a través de spoofing) y durante la llamada, con la excusa de que su cuenta estaba siendo objetivo de un ataque fraudulento, cedió el código de verificación para acceder a ella.

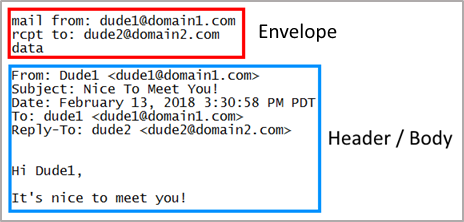

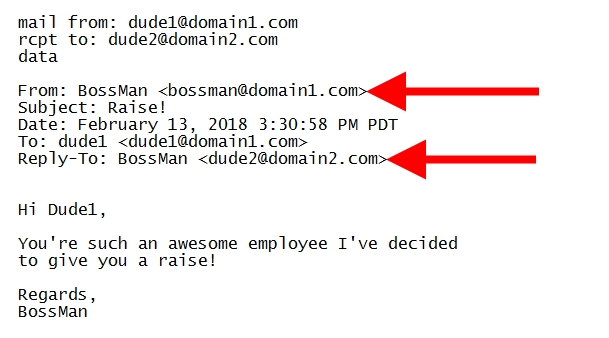

Email spoofing y spear phishing

En esta versión de spoofing, el engaño se realiza a través de email. La técnica del email spoofing engloba otras, como el phishing, el uso de dominios con typosquatting, contenidos que imitan el look&feel de la marca… y el objetivo es el mismo: engañar al usuario imitando otra marca para obtener datos sensibles o pagos a receptores fraudulentos.

A diferencia de otras técnicas, el email spoofing altera el “From” de los correos, enmascarando un email falso con un nombre legítimo comprometiendo el protocolo SMTP.

Las marcas no son solo víctimas en cuanto a la suplantación, sino que también son objetivo de este tipo de ataques con campañas spear phishing: ataques dirigidos, con mensajes personalizados sobre objetivos concretos, como empleados o directivos.

Para detectar estos casos DMARC puede ser una ayuda, puedes saber más leyendo nuestro artículo sobre email spoofing.

Fuente: proofpoint.com

Anuncios y comentarios fraudulentos

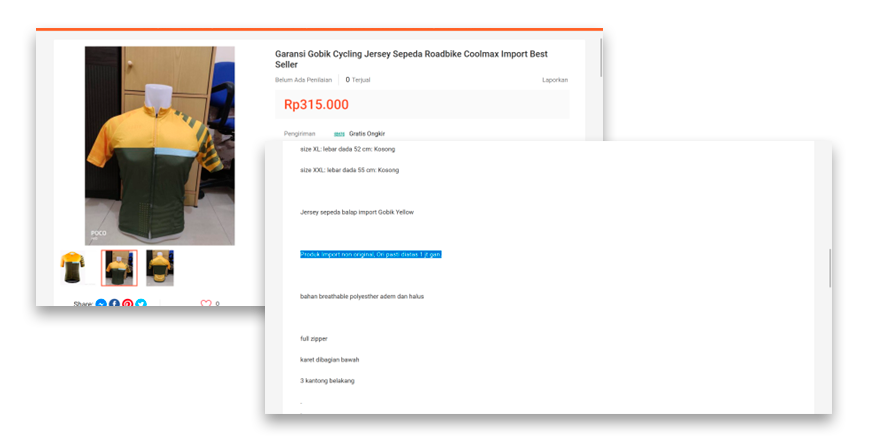

En el ámbito del eCommerce, las marcas son víctimas habituales de anuncios, productos y comentarios fraudulentos en distintos canales de venta online, como son las redes sociales, los eCommerce o los marketplaces.

El objetivo de estos contenidos fraudulentos son la venta de falsificaciones y copias de los productos de la marca, pero también son habituales los usos de la marca como reclamo para vender otros productos o productos legítimos en mercado gris (fuera de los canales de distribución autorizados por la marca), a menudo con precios más bajos.

Las marcas también lidian con comentarios fraudulentos, por ejemplo, en contenidos lícitos que publicitan o comentan la marca, en los que se enlaza a páginas fraudulentas, falsificaciones, etc.

Las marcas que sufran este tipo de infracciones deberán implementar soluciones de monitorización para detectarlas y eliminarlas de forma ágil. Hoy en día es fácil contar con esta tecnología, que ha avanzado mucho (y más que avanzará gracias a la IA).

Otra tendencia que ha ido en aumento en los últimos meses ha sido el aprovechamiento de la imagen de celebridades y personajes reconocidos, especialmente expertos en temas concretos. Esto puede afectar a marcas que cuenten con gurús en su equipo o que utilicen a influencers o famosos en sus campañas publicitarias, pues éstas pueden verse diluidas o incluso deslegitimadas por estas campañas ilícitas paralelas.

Perfiles falsos en redes sociales

De nuevo, nos encontramos con casos de suplantación o imitación de perfiles legítimos de marcas. Generalmente, el objetivo sigue siendo el económico: robar tráfico a los perfiles legítimos, compartir enlaces fraudulentos, etc.

Las marcas no deben confundir los perfiles paródicos, de fans o de haters. Los comentarios, aún desfavorables, son lícitos siempre y cuando no se cometa una infracción o abuso de marca, esto es, se utilice la marca para causarle un perjuicio.

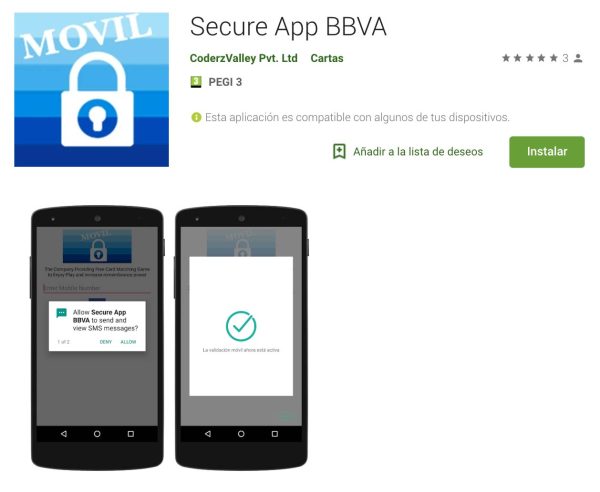

Apps fraudulentas

Son habituales las que imitan aplicaciones legítimas de entidades financieras, pero también cualquier aplicación de uso generalizado (como plataformas de streaming, juegos, etc.).

El objetivo es económico, ya sea a través del robo de credenciales con los que obtener acceso a cuentas bancarias o de números de tarjeta con los que realizar pagos, pero también el robo de otros datos sensibles para ser vendidos en la Dark Web.

Las aplicaciones que no suplanten la identidad pueden obtener estos datos a través de la distribución de malware, esto es, infectando nuestros teléfonos.

Otras aplicaciones generarán ingresos simplemente a través de la publicidad o tráfico a páginas ilícitas.

Serie Protección de Marca 101

¿Necesitas ayuda contra el fraude online?

Escríbenos con tu consulta, nos pondremos en contacto contigo pronto.